¿Eres un marido sospechoso? Entonces este artículo es sólo para ti. En él aprenderá cómo escuchar el teléfono de su esposa y descubrir sus coordenadas de ubicación reales. Existen varios métodos sencillos para ello.

El artículo no aborda la posibilidad de ver las llamadas entrantes y salientes mientras duerme. Las balizas insertadas en el dispositivo están obsoletas.

Aprenda a rastrear el teléfono celular de su cónyuge utilizando técnicas de vigilancia modernas y revolucionarias.

Sospechas que tu amada mujer tiene conexiones dudosas, entonces no lo dudes. Sigue sus movimientos gracias a la aplicación para tu ordenador personal. Este método tiene las siguientes desventajas:

- no todo el mundo puede encontrar una versión funcional del software;

- no todo el mundo podrá afrontarlo;

- Casi todas las versiones no son baratas.

Las ventajas incluyen:

- datos de ubicación precisos;

- la capacidad de escuchar un teléfono celular;

- acceso abierto al sistema de archivos y llamadas;

- Autosatisfacción moral.

Las utilidades de espionaje son convenientes, pero no prácticas. Será bastante difícil pillar a tu esposa haciendo trampa escuchando su teléfono celular.

Instalación del programa

¿No funcionó con el primer método? Hay otros métodos de escucha disponibles. Por ejemplo, instalar una aplicación en el teléfono de su cónyuge.

Internet está lleno de productos de muchos desarrolladores. Sólo necesita elegir un socio confiable.

Esta es la manera más fácil. No hay nada más fácil que instalar un programa especial en tu dispositivo móvil. Su innegable ventaja es su facilidad de uso.

El principal inconveniente es facilidad de detección. Corres un riesgo cuando instalas una aplicación de origen desconocido. Su esposa puede detectar inmediatamente un “cuerpo extraño”. Y, para fastidiarte, pasear por la ciudad esperando que corras tras ella.

La forma más efectiva de escuchar

Esta es una forma de escuchar un medio de comunicación a través de Internet. El método más aceptable de escuchas telefónicas es la interacción con un servicio especial. El usuario sólo necesita visitar el sitio utilizando el siguiente enlace y seguir más instrucciones. El programa hará el resto.

Esta opción es lo más conveniente y efectiva posible. Lo principal es que nadie te condenará. Por supuesto, si no te divides.

En realidad, conseguir acceso a un teléfono móvil para escucharlo no es tan difícil. Sin embargo, existen formas de evitar la invasión de su privacidad.

Cada uno de nosotros tiene un teléfono celular. ¿Cuándo fue la última vez que saliste de casa sin móvil? Seguramente fue un accidente. No es ningún secreto que utilizamos los teléfonos con mucha frecuencia; de hecho, ya dependemos de ellos y de sus capacidades.

No pretendemos asustarte, pero ¿sabes lo fácil que es acceder a ellos desde el exterior? Si alguien quiere escuchar tus conversaciones, leer mensajes SMS y rastrearte mediante GPS, lo hará.

Hay muchas razones por las que una persona quiere escuchar a escondidas la conversación telefónica de otra persona. Podría ser un jefe entrometido, una esposa celosa, un ladrón o un matón telefónico.

Es ilegal espiar el teléfono de alguien sin el permiso del propietario, pero sucede. Esto no necesariamente te sucede a ti, pero si sospechas que alguien está leyendo tus mensajes SMS, aquí tienes algunos consejos útiles sobre cómo detectar al malo.

Temperatura de la batería

Uno de los probables indicadores de la presencia de escuchas telefónicas es la batería. Siente tu teléfono cuando no lo estés usando: si se siente tibio o incluso caliente, significa que todavía está en uso. Tenga en cuenta que el calor proviene principalmente del uso excesivo. La batería sólo puede estar caliente si el teléfono se ha utilizado durante un tiempo.

El teléfono se queda sin carga muy rápido

Si carga su teléfono móvil con más frecuencia de lo habitual, recibirá otra señal de una amenaza potencial. Si no ha utilizado el dispositivo más de lo habitual, es posible que alguien estuviera utilizando su teléfono sin su conocimiento. Cuando un teléfono móvil es intervenido, pierde energía de la batería mucho más rápido. Un teléfono móvil intervenido graba constantemente conversaciones en la habitación, aunque parezca que está inactivo.

Puede utilizar las aplicaciones de iPhone BatteryLife LX o Battery LED para realizar un seguimiento de la tasa de descarga de la batería.

Nota: Los teléfonos móviles tienden a perder el nivel máximo de batería con el tiempo. Si su teléfono tiene más de un año, la capacidad de la batería disminuirá constantemente según la cantidad de uso.

Retraso de apagado

Cuando apaga su teléfono y nota mucho retraso, la luz de fondo permanece encendida durante mucho tiempo o el teléfono simplemente se niega a apagarse, entonces es muy posible que esté enganchado. Esté siempre atento al comportamiento inusual del teléfono. Si bien, los problemas descritos pueden deberse a fallas en el hardware o software del teléfono.

Actividad extraña

Cuando su teléfono está funcionando, ¿sucede que la luz de fondo se enciende repentinamente, algunas aplicaciones se instalan solas o se apaga espontáneamente? Un comportamiento extraño podría ser una señal de que alguien está controlando el dispositivo de forma remota. Por cierto, esto también puede ocurrir debido a interferencias durante la transmisión de datos.

Ruido de fondo

Cuando habla, un teléfono intervenido puede causar interferencias. Algo como ecos, electricidad, clics: estos sonidos pueden ser causados por el entorno, interferencias en la conexión... o alguien que te esté escuchando. Si escuchas un ruido pulsante proveniente de tu teléfono cuando no lo estás usando, podría ser un problema grave.

Interferencia

Si utiliza su teléfono cerca de otros dispositivos electrónicos (como un televisor) y esto interfiere con ellos, esto puede deberse a la presencia de dispositivos extraños en la carcasa del teléfono móvil. En la mayoría de los casos, la interferencia es normal, pero si ocurre cuando no está usando su teléfono, esto puede significar que está "bajo el capó".

Conviértete en un desinformador

Si sospecha que alguien que conoce está escuchando o grabando su conversación telefónica, puede intentar desinformar al espía para confirmar esta sospecha con seguridad. Dígale a alguien en quien confía su información personal “secreta” por teléfono. Si luego descubre que otros lo han descubierto, entonces la respuesta puede ser sí.

Consigue ayuda

Si tiene motivos para creer que su teléfono móvil está siendo intervenido, busque ayuda. La policía también es una opción, ya que tienen equipos que pueden usarse para revisar el teléfono, pero solo debes seguir esta ruta si estás absolutamente seguro de que estás siendo monitoreado. Por ejemplo, si la información que alguna vez discutió con un socio comercial confiable se filtró milagrosamente y nadie más podría haberlo sabido.

Conclusión

Aun así, no deberías sufrir de paranoia.

En un grado u otro, literalmente todos notaron los signos anteriores.

Las posibilidades de que alguien quede enganchado son muy bajas. La mayoría de los problemas descritos anteriormente pueden explicarse por una mala conexión, una batería vieja o fallos en el firmware, pero también hay señales a las que vale la pena prestar atención en cualquier caso. Si eres un buen samaritano, es muy probable que tu teléfono esté limpio.

Si quieres estar seguro, debes bloquear tu teléfono con una contraseña y tenerla contigo en todo momento.

No espere que simplemente apagar su teléfono con un botón lo proteja de las escuchas telefónicas. El micrófono no se apaga y se rastrea la ubicación del dispositivo.

Si no lo está utilizando, retire la batería del compartimento para asegurarse de que no le estén tocando. Además, si simplemente necesita volverse invisible para la facturación, deberá quitar la batería sin apagar primero el teléfono con el botón.

8 códigos secretos para tu teléfono móvil

1) *#06# . Le permite conocer el número IMEI único de cualquier teléfono inteligente, incluido el iPhone.

2) *#21# . Le permite obtener información sobre el desvío habilitado: llamadas, mensajes y otros datos. Muy útil si quieres comprobar si alguien te está espiando.

3) *#62# . Con este comando, puede averiguar a qué número se desvían las llamadas entrantes si el iPhone está apagado o fuera de cobertura de red.

4) ##002# . Desactiva cualquier desvío de llamadas. De esta manera, sólo tú los aceptarás.

5) *#30# . Proporciona información de identificación de llamadas entrantes

6) *#33# . Muestra información sobre el bloqueo de servicios salientes compatibles, como llamadas, SMS y otros datos.

7) *#43# . Muestra información de llamada en espera.

8) *3001#12345#* . El menú llamado “James Bond”: aquí puede encontrar información sobre la tarjeta SIM, el nivel de la señal de la red celular e incluso los indicadores de recepción de la señal celular. Todos los datos, por cierto, se actualizan rápidamente.

Rusia ha creado un sistema para interceptar conversaciones móviles en oficinas

InfoWatch ha desarrollado un sistema que permitirá a los empleadores interceptar las conversaciones telefónicas de los empleados en la oficina. Con su ayuda se propone combatir la filtración de información confidencial.

La empresa InfoWatch de Natalia Kasperskaya ha desarrollado una solución que permitirá a los empresarios interceptar y analizar el contenido de las conversaciones de los empleados en sus teléfonos móviles. El periódico Kommersant escribe sobre esto citando varias fuentes de empresas rusas de TI y un empleado del operador federal de telefonía celular.

El director ejecutivo de Zecurion, Alexey Raevsky, quien también escuchó sobre el desarrollo de este sistema, explicó a la publicación que estamos hablando de una especie de

“femtocélula (equipo de amplificación de señal celular), que debe instalarse en las instalaciones del cliente y conectarse a la red del operador de telefonía móvil, pero el tráfico de voz que lo atraviesa será interceptado, traducido a texto mediante sistemas de reconocimiento de voz y luego analizado por palabras clave. para la transmisión de información confidencial."

El desarrollo de un prototipo de este sistema fue confirmado a la publicación por la propia Kasperskaya. Según ella, el fabricante del dispositivo es una organización externa y se negó a revelar quién es el socio.

“Está previsto que el dispositivo de hardware instalado en la empresa se integre con el núcleo de la red del operador celular para que se convierta en una estación base confiable para el operador celular. Esta estación base interceptará el tráfico de voz de los teléfonos móviles dentro de su área de cobertura”.

Ella dijo.

- añadió Kasperskaya. Aseguró que en este caso, las llamadas de otras tarjetas SIM de empleados o clientes y socios que lleguen a la oficina de la empresa “serán rechazadas por el dispositivo y redirigidas a estaciones base estándar de operadores celulares”.

Artículos y trucos

La cuestión de cómo intervenir el teléfono móvil de su esposa y en qué medida es posible, probablemente ha preocupado repetidamente a muchos maridos celosos en todo el mundo.

Y aunque invadir la privacidad de otra persona es ilegal, esto no se convierte en un obstáculo para reanudar los intentos de escucha.

¿Es esto posible en principio?

- Hoy en día, los operadores de telefonía móvil implementan una protección bastante seria contra las escuchas de otros suscriptores y cuentan con la base técnica adecuada.

- En teoría, sólo el propio operador de telefonía móvil dispone de equipos especiales.

- Esta información es confidencial y las escuchas telefónicas sólo son posibles si existe una decisión adecuada de las autoridades competentes, y sólo si se ha demostrado un delito o si existe una amenaza real a la seguridad del Estado.

- Hay muchos sitios en Internet que ofrecen, pagando una tarifa, la instalación de software que le ayudará a escuchar las conversaciones de otras personas.

- Sin embargo, debes tener en cuenta que la gran mayoría de ellos son estafadores comunes y corrientes.

Métodos de escucha

- El primer método se mencionó anteriormente y es el único legal. Sin embargo, tales escuchas telefónicas sólo son posibles mediante decisión judicial.

- Evidentemente, existe un equipo profesional especial, o mejor dicho, todo un complejo de equipos similares, con los que se pueden escuchar dispositivos de comunicación celular.

No todos los maridos celosos podrán comprarlo, ya que el coste de un complejo de alta tecnología de este tipo asciende a cientos de miles de dólares.

- Además, incluso con el uso de un sistema de este tipo, el teléfono sólo se puede intervenir a una cierta distancia, es decir, a no más de 500 metros del dispositivo.

La codificación se puede cambiar en cualquier momento y luego los enormes costos de compra de equipos serán en vano.

- También hay mucha información interesante sobre varios programas de software espía. Una aplicación como esta no tiene nada que ver con otras.

Un programa de este tipo funciona en secreto, pero se instala en el teléfono de la persona que desea escuchar y, por lo tanto, requiere acceso físico al dispositivo de otra persona.

- Y, por supuesto, su cónyuge siempre podrá reconocer que dicho programa está instalado, tanto de forma independiente como con la ayuda de un software antivirus, aunque esto no es tan fácil de hacer.

- Normalmente, las escuchas mediante software espía se llevan a cabo de la siguiente manera: un cónyuge celoso lo instala silenciosamente en el teléfono de su esposa y, cada vez que quiere escuchar sus conversaciones, simplemente la llama.

- También existen programas que te permiten escuchar no solo las conversaciones de otras personas, sino también los sonidos circundantes.

Escuchar una conversación “no telefónica” usando un teléfono

Si es necesario, para escuchar una conversación por teléfono, no es necesario poner un "insecto" en el bolsillo de una persona o conectar un dispositivo de escucha. Todo lo que se necesita es el teléfono móvil de la “víctima”.

Si es necesario, para escuchar una conversación por teléfono, no es necesario poner un "insecto" en el bolsillo de una persona o conectar un dispositivo de escucha. Todo lo que se necesita es el teléfono móvil de la “víctima”.

En el momento adecuado, su teléfono marcará de forma independiente y silenciosa un número específico, y un atacante interesado podrá escuchar su conversación hasta que cuelgue.

Y si tienes tu teléfono móvil cerca, puedes estar seguro de que la conversación no sólo será escuchada, sino también grabada. Y la distancia desde usted hasta el lugar de las escuchas telefónicas no importa.

Por cierto, en el teléfono, en las llamadas salientes, no quedarán rastros de la llamada "izquierda" y no podrá descubrir que fue escuchado a escondidas. ¿Difícil de creer? Por desgracia, esto es cierto. Aunque no todos los teléfonos móviles pueden ser utilizados por los estafadores como escuchas telefónicas.

Hay un segmento de consumidores que prefiere los teléfonos inteligentes de clase empresarial. Este tipo de dispositivo se distingue por sus amplias capacidades y su atractivo diseño, pero al mismo tiempo este smartphone también tiene muchas vulnerabilidades. Aprovechando estas vulnerabilidades, una persona interesada puede convertir su teléfono inteligente en una escucha telefónica controlada por él, y usted ni siquiera se enterará.

E incluso si el atacante está al otro lado del mundo, será perfectamente capaz de inicializar una llamada para escuchar su teléfono móvil. Y no es necesario robar el teléfono de la "víctima" para instalar un "error": algunas marcas de teléfonos le permiten llamarlos de forma remota, sin presionar ningún botón en el dispositivo e incluso (!) sin saber el número. .

Métodos de operación de los atacantes

Algunas marcas de teléfonos con transmisores Bluetooth son susceptibles a esta vulnerabilidad, lo que permite controlar el teléfono mediante unos auriculares. Fueron los "errores" en el algoritmo de autorización de estos auriculares los que hicieron posible la posibilidad de escuchas telefónicas remotas. La principal desventaja de los auriculares es que no requieren autorización obligatoria.

Y todo porque los fabricantes están tratando de reducir el costo de los auriculares evadiendo la implementación de hardware del algoritmo de autenticación. Los desarrolladores de teléfonos móviles, conscientes de la falta de tales algoritmos, eliminaron el algoritmo para verificar el equipo conectado al teléfono, mientras que, como beneficio adicional, el teléfono era compatible con muchos auriculares.

Pero no todos los modelos de teléfonos se pueden utilizar de esta forma. Y el hecho de que no exista un algoritmo de autorización de auriculares no puede considerarse una especie de curiosidad, porque los auriculares conectados al teléfono se utilizan únicamente para hablar sin utilizar el micrófono ni el altavoz del teléfono. El auricular en sí “no es capaz” de realizar una llamada ni de descargar datos del teléfono. En otras palabras, una conexión no autorizada del auricular "izquierdo" al teléfono no permite organizar la escucha.

Como regla general, el propio teléfono móvil inicia la búsqueda del auricular, porque el auricular no tiene la funcionalidad que le permita buscar dispositivos (para reducir costos). Es decir, el auricular no puede encontrar el teléfono y, además, no puede determinar el canal Bluetooth a través del cual es necesario contactar con el teléfono.

Para cada funcionalidad del transmisor Bluetooth, se asigna un puerto (canal) correspondiente del dispositivo. Un transmisor estándar tiene muchos puertos. Esto permite que el transmisor resuelva simultáneamente varios problemas o, en términos más técnicos, admita diferentes perfiles.

Funciones relacionadas con el perfil:

- interacción de información con el punto de acceso a la red global;

- recepción/transmisión de tarjetas de visita electrónicas;

- emulación de un puerto serie con el fin de intercambiar datos con una PC, etc.

Una de estas funciones es la interacción con unos auriculares Bluetooth. Después de identificar los auriculares Bluetooth, el teléfono móvil le proporciona el número de puerto a través del cual están conectados los auriculares. Pero para los teléfonos móviles “vulnerables”, el número de perfil de los auriculares inalámbricos está disponible públicamente. Resulta que conocemos el número del canal, no se requiere autorización. ¿Qué nos impide escuchar la conversación de otra persona? La situación se complica aún más por el hecho de que los auriculares tienen derechos bastante importantes.

La forma más obvia son las escuchas telefónicas oficiales por parte del Estado.

En muchos países del mundo, las compañías telefónicas están obligadas a proporcionar acceso a líneas telefónicas intervenidas a las autoridades competentes. Por ejemplo, en Rusia, en la práctica, esto se lleva a cabo técnicamente a través de SORM, un sistema de medios técnicos para garantizar las funciones de las actividades de búsqueda operativa.

Cada operador debe instalar un módulo SORM integrado en su PBX.

Si un operador de telecomunicaciones no ha instalado en su PBX equipos para interceptar los teléfonos de todos los usuarios, se le revocará su licencia en Rusia. Programas similares de escuchas telefónicas totales operan en Kazajstán, Ucrania, Estados Unidos, Gran Bretaña (Programa de Modernización de Intercepción, Tempora) y otros países.

La corrupción de los funcionarios gubernamentales y de los servicios de inteligencia es bien conocida por todos. Si ellos tienen acceso al sistema en "modo dios", entonces por el precio correcto tú también puedes tenerlo. Como en todos los sistemas estatales, el SORM ruso es un gran desastre y un descuido típicamente ruso. La mayoría de los especialistas técnicos en realidad tienen calificaciones muy bajas, lo que permite una conexión no autorizada al sistema sin el aviso de los propios servicios de inteligencia.

Los operadores de telecomunicaciones no controlan cuándo ni qué suscriptores son escuchados a través de líneas SORM. El operador no comprueba de ninguna manera si existe una sanción judicial para realizar escuchas telefónicas a un usuario en particular.

“Se toma un determinado caso penal sobre la investigación de un grupo delictivo organizado, en el que figuran 10 números. Es necesario escuchar a una persona que no tiene nada que ver con esta investigación. Simplemente obtienes este número y dices que tienes información operativa, que es el número de uno de los líderes de un grupo criminal”, dicen personas conocedoras del sitio web “Agentura.ru”.

Así, a través de SORM puedes escuchar a cualquier persona por motivos “legales”. Esta es una conexión muy segura.

2. Escuchas telefónicas a través de un operador

Los operadores de telefonía móvil suelen consultar sin problemas la lista de llamadas y el historial de movimientos de un teléfono móvil, que está registrado en varias estaciones base según su ubicación física. Para obtener registros de llamadas, al igual que los servicios de inteligencia, el operador necesita conectarse al sistema SORM.

Para las agencias policiales rusas, no tiene mucho sentido instalar troyanos, a menos que necesiten la capacidad de activar el micrófono de un teléfono inteligente y grabar, incluso si el usuario no está hablando por un teléfono móvil. En otros casos, SORM hace un excelente trabajo con las escuchas telefónicas. Por lo tanto, los servicios de inteligencia rusos no son muy activos en la introducción de troyanos. Pero para uso no oficial es una herramienta de piratería favorita.

Las esposas espían a sus maridos, los empresarios estudian las actividades de sus competidores. En Rusia, el software troyano se utiliza ampliamente para las escuchas telefónicas por parte de clientes privados.

El troyano se instala en un teléfono inteligente de varias maneras: a través de una actualización de software falsa, a través de un correo electrónico con una aplicación falsa, a través de una vulnerabilidad en Android o en software popular como iTunes.

Literalmente todos los días se encuentran nuevas vulnerabilidades en los programas y luego se cierran muy lentamente. Por ejemplo, el troyano FinFisher se instaló a través de una vulnerabilidad en iTunes, que Apple no cerró entre 2008 y 2011. A través de este agujero era posible instalar cualquier software en nombre de Apple en el ordenador de la víctima.

Es posible que dicho troyano ya esté instalado en su teléfono inteligente. ¿Alguna vez ha sentido que la batería de su teléfono inteligente se está agotando un poco más rápido de lo esperado últimamente?

6. Actualización de la aplicación

En lugar de instalar un troyano espía especial, un atacante puede hacer algo aún más inteligente: elegir una aplicación que usted mismo instale voluntariamente en su teléfono inteligente, después de lo cual le otorgará plena autoridad para acceder a llamadas telefónicas, grabar conversaciones y transferir datos a un servidor remoto. .

Por ejemplo, podría ser un juego popular que se distribuye a través de catálogos de aplicaciones móviles “de izquierda”. A primera vista, es un juego normal, pero con la función de realizar escuchas telefónicas y grabar conversaciones. Muy cómodamente. El usuario permite manualmente que el programa acceda a Internet, donde envía archivos con conversaciones grabadas.

Alternativamente, se puede agregar la funcionalidad de una aplicación maliciosa como actualización.

7. Estación base falsa

Una estación base falsa tiene una señal más fuerte que una estación base real. Gracias a esto, intercepta el tráfico de suscriptores y le permite manipular datos en el teléfono. Se sabe que las estaciones base falsas son ampliamente utilizadas por las fuerzas del orden en el extranjero.

En Estados Unidos es popular un modelo de BS falso llamado StingRay.

Y no son sólo los organismos encargados de hacer cumplir la ley los que utilizan estos dispositivos. Por ejemplo, los comerciantes en China suelen utilizar BS falsos para enviar spam masivo a teléfonos móviles ubicados en un radio de cientos de metros a la redonda. En general, en China se ha intensificado la producción de "panales falsos", por lo que en las tiendas locales no es un problema encontrar un dispositivo de este tipo, montado literalmente sobre las rodillas.

8. Hackear una femtocélula

Recientemente, algunas empresas han estado utilizando femtocélulas: estaciones celulares en miniatura de baja potencia que interceptan el tráfico de los teléfonos móviles dentro del alcance. Una femtocélula de este tipo permite grabar las llamadas de todos los empleados de la empresa antes de redirigirlas a la estación base de los operadores de telefonía móvil.

En consecuencia, para realizar escuchas telefónicas a un suscriptor, es necesario instalar su propia femtocélula o piratear la femtocélula original del operador.

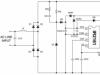

9. Complejo móvil para escuchas telefónicas remotas

En este caso, la antena de radio se instala cerca del suscriptor (funciona a una distancia de hasta 500 metros). Una antena direccional conectada a la computadora intercepta todas las señales telefónicas y, cuando se completa el trabajo, simplemente se retira.

A diferencia de una femtocélula o un troyano falso, aquí el atacante no tiene que preocuparse por ingresar al sitio e instalar una femtocélula y luego eliminarla (o eliminar el troyano sin dejar rastros de piratería).

Las capacidades de las PC modernas son suficientes para registrar una señal GSM en una gran cantidad de frecuencias y luego descifrar el cifrado utilizando tablas de arco iris (aquí hay una descripción de la técnica de un conocido especialista en este campo, Carsten Nohl).

Si lleva consigo voluntariamente un error universal, automáticamente recopilará un extenso expediente sobre usted mismo. La única pregunta es quién necesitará este expediente. Pero si lo necesita, podrá conseguirlo sin mucha dificultad.