Necesita actualizarse periódicamente.

Es mejor utilizar la versión paga del antivirus, ya que tiene más funciones.

Actualice su sistema operativo y navegador a la última versión, porque es a través de sus “agujeros” por donde la mayoría de los virus ingresan a la computadora. Haga esto periódicamente o configure actualizaciones automáticas.

Enciende el firewall de Windows o instala cualquier otro, te avisará de actividad sospechosa de programas que puedan ser virus.

Vídeo sobre el tema.

Consejo útil

No abra archivos adjuntos en correos electrónicos de destinatarios desconocidos, ya que a menudo contienen programas de virus.

No acceda a sitios potencialmente peligrosos (contenido erótico, contenido pirateado).

Utilice contraseñas seguras para iniciar sesión.

No instale todos los programas seguidos.

Fuentes:

- Sitio web oficial de Microsoft en 2019

La protección antivirus de una computadora que tiene acceso a Internet es uno de los aspectos más importantes de su funcionamiento normal. Y a pesar de la presencia de costosos programas pagos en las tiendas, los sistemas antivirus gratuitos no parecen peores.

Necesitará

- Para instalar un antivirus gratuito, deberá descargar el kit de distribución del programa Comodo Antivirus desde su sitio web oficial.

Instrucciones

Haga doble clic en la distribución para iniciar la instalación. Si el sistema operativo Windows le solicita que permita que este programa realice cambios localmente, acéptelo. Este programa no puede dañar su .

Al instalar el programa, el instalador le pedirá que seleccione la ruta para la ubicación de sus archivos. Si no sabes qué ruta es mejor elegir, déjala como predeterminada.

Después de la instalación, reinicie su computadora. Tenga en cuenta que el icono del antivirus Comodo ha aparecido en la bandeja. Haga doble clic en él con el botón izquierdo del ratón. En la ventana del programa que se abre, haga clic en el botón "actualizar" para obtener la base de datos antivirus más reciente. La actualización puede tardar mucho tiempo. Espere a que termine y reinicie su computadora nuevamente. Ahora el antivirus está instalado correctamente y protege completamente su computadora. Haga clic derecho en el icono de la bandeja de Comodo y desactive el modo Sandbox. Este modo debe habilitarse sólo cuando se trabaja en un entorno de virus muy peligroso o cuando se ejecutan programas que se sabe que están infectados.

Vídeo sobre el tema.

Sólo hay una forma de proteger su computadora contra malware y virus: instalar protección antivirus. Es recomendable descargar dichos productos de software directamente desde el sitio web del desarrollador. Después de esto, es importante suscribirse a las actualizaciones de la base de datos y realizar los ajustes necesarios en el propio programa. Quiere configurar un escaneo en tiempo real y bajo demanda con muestreo de recursos.

Necesitará

- - programa antivirus

- - Acceso a Internet

Instrucciones

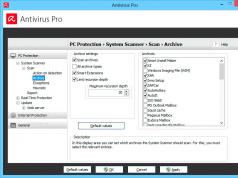

Configure la protección antivirus en su computadora. Establezca configuraciones predeterminadas, como escaneo bajo demanda, escaneo en tiempo real, escaneo de correo electrónico y escaneo web.

Vídeo sobre el tema.

nota

Actualice periódicamente los programas antivirus y las bases de datos. De lo contrario, su computadora quedará expuesta a amenazas de nuevos virus que no se encuentran en su base de datos existente.

No instale dos programas de protección antivirus en la misma computadora a la vez. Esto provocará conflictos en el sistema, lo que tendrá consecuencias impredecibles.

Intente conectar su antivirus antes de conectarse por primera vez; de lo contrario, el más mínimo ataque de virus tendrá un efecto dañino irreparable en el software de su computadora.

Consejo útil

Puede encontrar la versión adecuada de la protección antivirus en el sitio web del desarrollador. Aquí ofrecemos versiones de prueba de programas que funcionan durante un período específico.

Muchos programas antivirus se actualizan automáticamente cuando te suscribes al sitio web del desarrollador de software.

Fuentes:

- Descripción del problema en el blog.

Si necesita abrir el acceso a una determinada computadora a otros usuarios, se recomienda desactivar la mayoría de los niveles de protección. Recuerde que esto hace que su PC sea vulnerable a los virus de Internet.

Instrucciones

Primero, apague el firewall separado si está utilizando el programa de firewall. El líder en esta área es la utilidad Outpost Firewall. Pause su firewall o apague este programa.

Desactive su programa antivirus. Si es posible desactivar solo el inspector de tráfico integrado, utilícelo. De lo contrario, haga clic derecho en el icono del antivirus y seleccione "Apagar" o "Pausar". Ahora presione las teclas Ctrl, Alt y Supr simultáneamente. Abra el Administrador de tareas de Windows. Vaya al menú Procesos. Busque su antivirus en las tareas en ejecución y haga clic derecho sobre él. Seleccione “Finalizar proceso” y confirme esta operación.

Si después de estos procedimientos aún no puede acceder a su computadora, desactive el firewall estándar de Windows. Abra el menú Inicio y abra el Panel de control. Vaya al menú Sistema y seguridad. Busque el submenú Administración y ábralo. Haga doble clic en el acceso directo "Servicios" con el botón izquierdo del mouse.

Busque "Firewall de Windows" entre los procesos en ejecución. Haga clic derecho sobre él y seleccione "Detener". Confirme para desactivar este servicio. Ahora haga clic derecho nuevamente y vaya a las propiedades del firewall. Abra la pestaña "General" y busque el elemento "Tipo de inicio". Configúrelo en Desactivado. Haga clic en el botón "Aplicar" y cierre la ventana de trabajo. Siga procedimientos de desactivación similares para los servicios de Windows Defender y Security Center.

Reinicie su computadora y asegúrese de que los programas y servicios deshabilitados no se hayan reiniciado. Intente acceder a la computadora utilizando otras PC en red. No conecte su computadora a Internet utilizando la configuración de servicio y antivirus especificada.

Una computadora que no está protegida por un programa antivirus y un firewall es muy vulnerable a los ataques de piratas informáticos. Para una protección fiable contra virus y troyanos, es necesario no sólo instalar el software adecuado, sino también configurarlo correctamente.

Una computadora conectada a Internet está constantemente expuesta a influencias externas, independientemente de si está navegando por Internet, jugando, escuchando música o viendo películas. ¿Qué tipo de amenazas externas existen y cómo protegerse de ellas? ¿Qué software debería utilizar para ello?

Peligros que acechan en línea

Intentaremos sistematizar varias amenazas a su computadora. Así, entre los más habituales, cabe destacar los siguientes grupos:

- Infección viral

- Actividad de los piratas informáticos

- Correo no solicitado (spam)

- Publicidad intrusiva en línea

Infección viral

Un virus informático es un programa malicioso especialmente escrito cuyo objetivo es realizar acciones no deseadas (para usted) en su computadora. La fuente de infección pueden ser archivos descargados de la red, sitios web infectados con un virus o correos.

Los virus se dividen en infectar archivos ejecutables (EXE y COM), virus de macro (que infectan documentos de Word y Excel), satélites (que se hacen pasar por nombres de otros archivos o carpetas), virus de gusano que almacenan su cuerpo en la red, virus de arranque que infectan el sector de arranque del disco duro.

Varios programas antivirus ayudan a prevenir infecciones y combatir los virus informáticos.

Actividad de los piratas informáticos

Es ingenuo creer que su computadora quedará fuera del alcance de los piratas informáticos. Independientemente de si almacena algo valioso en él o no, su computadora puede ser atacada para tomar el control de ella y utilizarla posteriormente en envíos masivos de correspondencia, ataques DDoS en los sitios de alguien, búsqueda de computadoras para piratear, recopilación de información sobre la computadora. propietario que utiliza software espía. No debe pensar que los ataques a su computadora los llevará a cabo un atacante personalmente: los piratas informáticos utilizan un software especial que les permite encontrar vulnerabilidades comunes de forma independiente y el acceso a la red a través de un canal amplio les permite escanear una cantidad bastante grande de Direcciones de Internet para vulnerabilidades en poco tiempo. Por lo tanto, un usuario que no se ha ocupado de la protección tarde o temprano será víctima de un ataque de piratas informáticos.

Los firewalls, también llamados firewalls, pueden proteger su computadora de ataques externos, así como bloquear el acceso a la red para software espía desde el interior del sistema.

Correo no solicitado (spam)

El envío masivo de correos electrónicos, llamado spam, también causa mucho daño. Además del flujo de publicidad, incluidos productos ilegales, así como antipublicidad de naturaleza dudosa, el spam puede contener archivos adjuntos infectados con virus y también puede utilizarse en una variedad de esquemas fraudulentos.

Además del correo electrónico, se puede enviar correspondencia no solicitada a través de sistemas de mensajería de redes sociales, así como a través de mensajería de Internet (ICQ, Jabber).

Vale la pena considerar que su computadora, si está infectada con un virus, puede participar en dichos correos, absolutamente sin su deseo y sin que el usuario lo note.

Para combatir el spam se utilizan filtros de correo: filtros antispam.

La publicidad que vemos constantemente en los sitios de Internet en forma de banners, ventanas emergentes o líneas de texto no es tan inofensiva. Además de causar fatiga psicológica, existe el peligro de que al hacer clic en el banner se acceda a un sitio infectado con un virus o un sitio fraudulento, lo que expondrá su computadora a un peligro más evidente.

Las amenazas descritas anteriormente se pueden combinar, por ejemplo, enviando correos electrónicos, un pirata informático infectará su computadora con un virus y el virus, a su vez, transferirá el control de su sistema al atacante.

Vulnerabilidades del sistema informático

Para penetrar su sistema, los atacantes utilizan sus vulnerabilidades conocidas, que les permiten interferir con el funcionamiento de la computadora.

- Los navegadores de Internet pueden tener vulnerabilidades que permiten que el código malicioso pase desapercibido y se descargue de sitios maliciosos. También existe la posibilidad de infectar el sistema a través de controles ActiveX o complementos (plugins) del navegador.

- Los programas de correo electrónico también pueden ser una vía de infección. Las vulnerabilidades en ellos, explotadas por el virus contenido en el mensaje de correo electrónico, permitirán que se ejecute sin su deseo. Solo necesitas abrir la carta recibida.

- Los errores en el propio sistema operativo Windows pueden, en algunos casos, permitir que se ejecute malware sin su participación.

- El factor humano es la principal vulnerabilidad del sistema. El uso de enfoques psicológicos por parte de los atacantes puede llevarle a iniciar una aplicación maliciosa. Por ejemplo, te interesará algún software gratuito, o te enviarán por correo electrónico un enlace a un tema que te interese.

Métodos para hacer frente a amenazas externas.

- Programas antivirus

- Cortafuegos (cortafuegos)

- Filtros de correo

- Bloqueadores de publicidad

- Actualizacion del sistema

Programas antivirus

Los programas que pueden proteger, detectar y eliminar virus informáticos utilizando bases de datos integradas se denominan escáneres antivirus. Además de los virus conocidos, muchos también son capaces de detectar virus nuevos, nunca antes vistos, mediante el seguimiento de la actividad inherente o la búsqueda de códigos maliciosos (análisis heurístico). Los representantes clásicos de esta categoría de programas son "Norton Antivirus" o "Dr.Web CureIt!".

Cortafuegos (cortafuegos)

Los firewalls sirven para limitar la transferencia de información entre Internet y su computadora y son una protección confiable contra atacantes que intentan influir en su computadora desde el exterior. Son capaces de prohibir la transferencia de información a programas que no tengan permiso para hacerlo, así como bloquear puertos específicos, según los parámetros configurados. El sistema operativo Windows tiene una herramienta incorporada: un firewall, que debe usarse si no usa firewalls de terceros: "Outpost Firewall Pro", "Comodo Personal Firewall", "ZoneAlarm Free Firewall" u otros.

Filtros de correo

Puede protegerse del spam utilizando filtros de correo que, de acuerdo con la configuración, eliminarán la correspondencia innecesaria o la moverán a una carpeta separada. A menudo se publican como complementos para clientes de correo electrónico comunes: “Outlook Express”, “The Bat!”, “Mozilla Thunderbird”, pero también existen como aplicaciones independientes. La lista de ellos es bastante grande: estos son "SpamPal", "Agava Spamprotexx", "MailStripper Pro" y muchos otros.

Estos programas le evitan ver banners publicitarios y ventanas emergentes al eliminarlos según las reglas configuradas. Los mejores bloqueadores (como "Adblock Plus"), además de configurar los tamaños de banner estándar, también utilizan bases de datos de recursos publicitarios constantemente actualizadas y eliminan el contenido publicitario de las páginas mostradas, comprobando estas bases de datos. Hay una variedad de bloqueadores de publicidad creados en forma de complementos para los navegadores, y otros, en forma de un servidor proxy local (por ejemplo, "Privoxy"), que procesa la información que pasa a través de él, dándole al navegador información Stream ya libre de contenido publicitario.

Actualizacion del sistema

Es muy importante que su sistema tenga la capacidad de actualizarse automáticamente. Los complementos de Windows que Microsoft publica periódicamente a menudo contienen cambios que corrigen las vulnerabilidades descubiertas del sistema. Mantener su sistema actualizado eliminará la posibilidad de que los atacantes aprovechen vulnerabilidades comunes.

Medios universales de protección.

Para proteger de manera integral las computadoras contra virus y diversas amenazas, se utiliza software que incluye varios módulos: antivirus, antispyware, antipublicidad y, a menudo, un firewall y un módulo antispam.

Seguridad de Internet Kapersky

El módulo antivirus incorporado verifica en tiempo real todos los archivos abiertos y descargados en busca de virus, brindando protección contra la penetración en la computadora, incluidos cualquier tipo de gusanos de Internet, troyanos y virus publicitarios. El módulo anti-hackers realiza todas las funciones de un firewall, protegiendo contra ataques de hackers. El módulo antispyware protege contra la filtración de información confidencial. El módulo antispam filtra toda la correspondencia teniendo en cuenta las listas "negra" y "blanca". El módulo de control parental proporciona acceso a Internet de acuerdo con los perfiles de acceso configurados.

Paquete de seguridad Agnitum Outpost Pro

El software del fabricante de cortafuegos “Outpost Pro”, además del cortafuegos, contiene un módulo de protección contra virus, software espía y un filtro de spam de autoaprendizaje. Todos los análisis también se realizan en tiempo real, protegiendo su ordenador del máximo número de amenazas posibles.

Defensor de Windows, también conocido como Defensor de Windows, y en versiones recientes de Windows 10 se llama " Seguridad de Windows". Esta es una aplicación antivirus integrada en los sistemas Windows 10/7/8.1 de Microsoft. Cuando instala un producto antivirus de terceros, Windows Defender se desactiva automáticamente y cuando desinstala un antivirus de terceros, la seguridad de Windows se desactiva. activado automáticamente Recientemente, Windows Defender en Windows 10 muestra excelentes resultados en pruebas independientes, no lo discuto, en Windows XP, 7, 8.1 estaba completamente lleno de agujeros y fue de poca utilidad, pero ahora ha ganado impulso rápidamente y. continúa ganando impulso Si sigue varias pruebas, probablemente notará que Windows 10 Defender es uno de los 5 mejores programas antivirus. Recuerde, es imposible eliminar Windows 10 Defender por completo. antivirus, te mostraremos cómo. desactivar el defensor de windows 10, centro de Seguridad, y eliminar el ícono del defensor de Windows 10 de la bandeja. Estos métodos son adecuados para las versiones 1809, 1709 y anteriores.

Cómo deshabilitar Windows 10 Defender a través de Configuración

La forma más sencilla de desactivar el antivirus integrado de Microsoft es simplemente desactivarlo en la configuración, pero después de un tiempo puede volver a activarse, pero esto no es seguro.

- Ir a " Protección contra virus y amenazas." (Icono de escudo) > " Antivirus y otras configuraciones de protección contra amenazas" > y Apagar todos los controles deslizantes.

Cómo deshabilitar Windows Defender usando el Editor de políticas de grupo

Paso 1. Presione la combinación de teclas Win + R e ingrese gpedit.msc para abrir el Editor de políticas de grupo. En políticas, vaya a Configuración del equipo > Plantillas administrativas > Componentes de Windows > Antivirus de Windows Defender > haga doble clic a la derecha Desactivar el antivirus de Windows Defender". En la nueva ventana, seleccione " Incluido", haz clic en Aplicar y Aceptar. No cierres el editor, eso no es todo, sigue el paso 2.

Paso 2. Luego expanda "Antivirus de Windows Defender" > " protección en tiempo real" > y a la derecha Desactivar:

- Habilitar el seguimiento del comportamiento.

- Escanee todos los archivos y archivos adjuntos descargados.

- Supervise la actividad de programas y archivos en su computadora.

- Habilite la verificación de procesos si la protección en tiempo real está habilitada.

Cómo deshabilitar Windows Defender usando el Editor del Registro

Paso 1. Hacer clic Ganar+R, nosotros escribimos regedit para ingresar al registro del sistema y seguir la ruta:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

- Navegar a la carpeta Defensor de Windows.

- Haga clic derecho en el campo vacío y seleccione Crear > Valor DWORD (32 bits).

- Crea un nuevo valor llamado Desactivar AntiSpyware y significado 1 .

Para volver a habilitar la protección, vuelva a establecer el valor en 0, elimine la clave y luego la partición (carpeta).

Paso 2. Ahora crea una nueva subcarpeta. Protección en tiempo real en carpeta defensor de windows para esto:

- Haga clic derecho en la carpeta defensor de windows > Crear > Capítulo.

- Nombra la nueva partición (carpeta) Protección en tiempo real.

Paso 3. En la sección recién creada Protección en tiempo real necesitarás crear cuatro nuevas claves con el valor 1 . Haga clic en el campo vacío a la derecha " Crear" > "Valor DWORD (32 bits)" Y:

- Deshabilitar el monitoreo de comportamiento

- Desactivar protección de acceso

- DesactivarScanOnRealtimeEnable

- Deshabilitar la protección IOAV

Reinicie su computadora y Windows 10 Defender se desactivará por completo.

Cómo eliminar el icono del defensor de Windows 10 de la bandeja

Si el ícono de alguien no ha desaparecido, inicie el administrador de tareas presionando los botones Ctrl+Alt+Suprimir y vaya a la pestaña "Inicio", busque " Icono de notificación de seguridad de Windows" y deshabilítelo haciendo clic derecho sobre él.

Cómo deshabilitar el Centro de seguridad de Windows

También puede desactivar el centro de configuración del antivirus de seguridad de Windows.

Hacer clic Windows + R y entrar regedit para abrir el Editor del Registro. Ir a la siguiente ruta:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SecurityHealthService

- Buscamos un valor con un nombre a la derecha. Comenzar, haga clic en él dos veces e ingrese el número en el campo 4 .

Para devolver el "Centro de seguridad", ingrese el valor 3.

Muchos fabricantes de productos de seguridad producen versiones gratuitas de antivirus, que se pueden descargar de forma totalmente gratuita desde el sitio web oficial del fabricante y utilizar en sus ordenadores.

La mayoría de los desarrolladores sólo incluyen escáneres antivirus sin protección en tiempo real en sus ediciones gratuitas, pero hay desarrolladores que ofrecen una gama completa de herramientas para proteger sus datos en su versión gratuita.

A continuación se muestra una selección de antivirus que puede descargar y utilizar de forma totalmente gratuita.

19/07/2018, Antón Maksimov

Las filas de antivirus gratuitos con protección constante se han ampliado con una nueva versión del producto Kaspersky Lab llamada Kaspersky Free. Si antes solo tenían una utilidad de curación (el escáner antivirus Kaspersky Virus Removal Tool), ahora también lanzan protección permanente del sistema de archivos y protección contra sitios maliciosos en la red.

12/06/2018, Antón Maksimov

La seguridad nunca es suficiente. Muchos fabricantes de sistemas de seguridad así lo creen. Incluidos los desarrolladores del antivirus gratuito 360 Total Security, que incluye hasta 5 motores. Sí, este antivirus tiene muchos motores diferentes, cada uno de los cuales realiza su propia tarea. Esto incluye mecanismos de detección de virus de Avira y Bitdefender, protección proactiva QVM II, el sistema de nube 360 Cloud y el sistema de recuperación del sistema System Repair.

18/04/2018, Antón Maksimov

Avast Free Antivirus es un paquete antivirus gratuito con protección siempre activa. Perfecto para uso doméstico. Además del módulo antivirus en sí, tiene una serie de herramientas adicionales que le ayudarán a guardar datos y protegerle de las amenazas en línea.

11/01/2018, Antón Maksimov

Así que tenemos en nuestras manos el Comodo Internet Security gratuito. Este es un conjunto de herramientas para proteger su computadora, que incluye un firewall, antivirus y un módulo de protección proactiva. No describiré todas las funciones de Comodo Internet Security porque, en mi opinión, son estándar y están presentes en la mayoría de programas similares. La principal diferencia entre este programa y los demás es que es gratuito y sorprendentemente fiable. Cuando se configura correctamente, el programa le permite proteger su computadora al máximo. El otro día revisé varias pruebas comparativas realizadas por varias empresas y los resultados de estas pruebas me sorprendieron bastante. Como ejemplo, daré los resultados de una de estas pruebas.

05/10/2017, Antón Maksimov

AVG AntiVirus FREE es un programa antivirus de fama mundial que está disponible de forma gratuita para usuarios domésticos y ya lo utilizan millones de personas en todo el mundo. A diferencia de muchos escáneres gratuitos de grandes laboratorios antivirus, AVG es un producto completo que puede garantizar la seguridad total de su PC. AVG Anti-Virus FREE es fácil de usar y no ralentiza el sistema operativo (tiene requisitos de sistema bajos).

12/07/2017, Antón Maksimov

Hoy les hablaré de otro antivirus gratuito, Avira Free Antivirus, que recientemente se instaló en una de mis computadoras. La situación con él es especial, ya que este antivirus no es un simple escáner, no es necesario descargarlo cada vez que se necesita verificar el sistema; Este antivirus se queda colgado en la memoria y hace todo por sí solo. Descarga e instala actualizaciones de forma independiente, verifica de forma independiente los archivos a los que accede el sistema operativo y varias aplicaciones.

Un ataque masivo del ransomware WannaCry (WannaCryptor, WanaDecryptor) provocó la infección de decenas de miles de ordenadores en organizaciones e instituciones públicas de todo el mundo. El malware utiliza una vulnerabilidad conocida descrita en el boletín de seguridad MS17-010 y una combinación de exploits EternalBlue/DoublePulsar que le permiten atacar otros sistemas Windows vulnerables en la misma red. Como resultado, la infección de una computadora puede comprometer toda la red corporativa de la organización.

Una vez que aparece en una computadora mediante la explotación exitosa de la vulnerabilidad, el ransomware WannaCry cifra todos los archivos y documentos de ciertos formatos, ejecutando comandos remotos enviados a través del protocolo SMB y propagándose a otras computadoras con Windows en la red.

Quizás eres demasiado confiado y por eso no has instalado un antivirus en tu PC, o la licencia de tu antivirus ya ha caducado, o el antivirus que tienes instalado no proporciona la máxima protección, y… ¡quizás tu PC esté infectado!

20/02/2015, Antón Maksimov

Para la gran mayoría de usuarios domésticos de Windows 7 y Windows 10, un producto antivirus estándar de Microsoft es bastante adecuado. En el sistema operativo Windows 10, ya está integrado en el sistema llamado Windows Defender y no es necesario descargarlo ni instalarlo adicionalmente. Pero para Windows 7 tendrás que instalarlo descargando la distribución Microsoft Security Essentials desde el sitio web de Microsoft. Básicamente, son el mismo producto, pero con nombres diferentes para diferentes sistemas.

22/07/2013, Antón Maksimov

Dr.Web CureIt! - un antivirus que se diferencia notablemente de los programas con los que todo el mundo está familiarizado. Esta utilidad no funciona constantemente, evitando la aparición de malware en la computadora. Le permite curar una PC ya infectada de virus, troyanos, rootkits, etc. Esta característica de Dr.Web CureIt! determina el ámbito de aplicación de este producto. Puede utilizarse periódicamente para comprobar la fiabilidad del antivirus instalado en su ordenador, así como en los casos en los que, basándose en signos indirectos, pueda sospechar de una infección de su PC. En general, Dr.Web CureIt! difícil de sobreestimar.

26/06/2013, Antón Maksimov

Continuando con el popular tema de los antivirus gratuitos, me gustaría mencionar otro desarrollo que conocí hace relativamente poco tiempo y sobre el que aún no he tenido tiempo de escribir. En teoría, sería posible agregar esta información al mensaje original, pero decidí poner todo en forma de nota separada. Entonces, hoy hablaremos sobre un antivirus gratuito de Kaspersky Lab llamado Kaspersky Virus Removal Tool.

21/10/2009, Antón Maksimov

Microsoft Corporation produce un interesante programa antivirus gratuito. La utilidad se llama Herramienta de eliminación de software malicioso (Herramienta de eliminación de software malicioso para el sistema operativo Microsoft® Windows®). Esta herramienta escanea automáticamente su computadora en busca de una variedad de programas maliciosos y los elimina inmediatamente cuando los encuentra. La herramienta no reemplaza una utilidad antivirus normal; solo le permite realizar un análisis rápido para detectar la presencia de virus comunes.

Los virus informáticos causan muchos problemas a muchos usuarios. Y en la gran mayoría de los casos, todos ellos tienen instalado un antivirus. Sólo hay una conclusión: el antivirus no proporciona el nivel de protección necesario. Este problema debe resolverse configurando completamente su computadora y aprendiendo los conceptos básicos de seguridad.

1. Lo que necesitas saber sobre los virus

Un virus es un programa malicioso creado por un atacante. El propósito de los primeros virus fue la autoafirmación de sus creadores, y su acción fue dañar la computadora. Hoy en día, la gran mayoría de los virus tienen como objetivo obtener fondos ilegalmente de una forma u otra.

Para protegerse eficazmente de los virus, necesita saber cómo funcionan. Las principales tareas de los virus son penetrar en la computadora del usuario, asegurar su inicio, protegerse contra la detección y eliminación y llevar a cabo acciones destructivas.

2. Tipos de virus

Los virus infectan un ordenador de diversas formas y, en función de ello, se dividen en distintos tipos.

virus de archivo

Infecta otros programas y archivos agregándoles su propio código de programa. Así, cuando se inicia un programa o archivo infectado, se ejecuta un código malicioso. Si los archivos del sistema están infectados con un virus, el código malicioso se ejecuta automáticamente cada vez que se inicia la computadora.

Gusano

Un gusano es un virus autorreplicante. Al penetrar en el ordenador del usuario, el gusano se duplica muchas veces, colocando muchas copias de sí mismo en diferentes carpetas con diferentes nombres, lo que dificulta su eliminación. Los gusanos también pueden copiarse a través de una red local en carpetas públicas de otras computadoras y propagarse a través del correo electrónico, programas de mensajería y ataques de red.

doble virus

Algunos virus eliminan u ocultan los archivos y carpetas del usuario y los reemplazan con archivos maliciosos con los mismos íconos y nombres. El usuario intenta abrirlos y ejecuta código malicioso. Estos virus ahora se encuentran en unidades flash.

troyano

Los troyanos son virus que no infectan otros archivos, sino que colocan sus propios archivos en la computadora del usuario. A menudo, estos archivos se encuentran en carpetas del sistema operativo, disfrazados de archivos del sistema, se agregan al inicio y se inician cada vez que se inicia la computadora. Identificar troyanos es más difícil porque sus acciones son similares a las de otros programas que también agregan sus archivos al sistema y se ejecutan junto con la computadora.

programa falso

Algunos virus se disfrazan de programas útiles para el usuario, diseñados para descargar archivos de Internet, ver vídeos en sitios web, mejorar el rendimiento de la computadora e incluso proteger contra virus. El propio usuario instala el programa, lo utiliza y ni siquiera es consciente de ello. sus “capacidades indocumentadas”.

Además, estos programas suelen intentar sacar dinero del usuario. Por ejemplo, un falso antivirus o programa para eliminar errores en el sistema detecta varias decenas de virus o problemas inexistentes en tu ordenador, algunos de ellos ofrecen solución gratuita y el resto tras adquirir la versión completa o enviar un SMS. Esta es una estafa clásica.

3. Acciones de los virus

Independientemente del método de infección de una computadora, los virus pueden realizar diversas acciones y, en base a esto, también se dividen en diferentes tipos.

Muestran publicidad intrusiva en los navegadores de Internet, reemplazan la dirección de la página de inicio y redirigen a los usuarios a varios sitios. Se instalan como un programa, complemento o panel de navegador adicional junto con otros programas gratuitos o bajo la apariencia de algo útil de Internet.

Espías y registradores de pulsaciones de teclas

Diseñado para robar información confidencial y contraseñas. Supervisan las acciones del usuario, buscan información confidencial en la computadora, recopilan datos ingresados desde el teclado, desde el portapapeles, toman capturas de pantalla y se las envían al atacante. El propósito de tales programas es una variedad de datos. Los números de tarjetas bancarias le permiten robar fondos de una cuenta bancaria. Desde redes sociales pirateadas y cuentas de Skype, se pueden enviar mensajes a sus amigos con una oferta para descargar un archivo o visitar un sitio web. El correo se puede utilizar para enviar spam. Se pueden vender claves de licencia de programas, cuentas y propiedades de juegos en línea.

Bloqueadores de ransomware

Bloquean el funcionamiento del sistema operativo y muestran un mensaje solicitando que envíe un SMS o pague una determinada cantidad a alguna cuenta. Después de esto, promete desbloquear la computadora. Pero en la gran mayoría de los casos el desbloqueo no se produce. Para eliminar dicho virus y restaurar el funcionamiento normal de la computadora, es necesario tener algo de experiencia.

Los bloqueadores de ransomware pueden informar que usted ha violado el acuerdo de licencia de Windows, presentarse como agencias encargadas de hacer cumplir la ley (Ministerio del Interior) y mostrar imágenes impactantes y textos obscenos.

Secuestro de datos

Todos los archivos del usuario en la computadora (documentos, fotos, videos, etc.) están encriptados silenciosamente. Cuando todos los archivos están cifrados, aparece un mensaje en la pantalla solicitándole que envíe un SMS o pague una determinada cantidad a alguna cuenta. Después de esto, promete descifrar los archivos. Pero en la gran mayoría de los casos, el descifrado no se produce.

Los archivos cifrados sólo se pueden restaurar a partir de una copia de seguridad. Recomiendo almacenar archivos valiosos (documentos, fotografías, etc.) en un disco externo.

Redes de bots

Se propagan a una gran cantidad de computadoras y brindan acceso a ellas a un atacante. El virus no se manifiesta hasta que recibe una orden especial. Los ordenadores infectados (zombis) se utilizan para organizar ataques a gran escala a los servidores de empresas y agencias gubernamentales y enviar spam.

puertas traseras

Proporcionar acceso a la computadora. Al usarlos, un atacante puede descargar varios programas maliciosos en la computadora del usuario. Según sea necesario, estos programas pueden eliminarse o reemplazarse por otros.

4. Vías de penetración de virus

Los virus pueden penetrar en una computadora de varias maneras: desde una unidad flash infectada, un CD/DVD, desde Internet y una red informática local. En este caso se pueden aprovechar diversas vulnerabilidades en el sistema operativo, programas, ingeniería social y phishing.

Unidades flash

Muchos virus se propagan mediante archivos almacenados en unidades flash y discos externos. Basta con insertar una unidad flash en una computadora infectada y el virus aparecerá inmediatamente en ella. Luego, cuando inserta una unidad flash en una computadora en buen estado, el virus se transfiere a ella. Después de esto, la computadora recién infectada comienza a infectar otras unidades flash.

CD/ DVD-discos

Los virus se pueden transmitir a través de CD/DVD. Pueden ser archivos de usuario infectados o virus que han penetrado a través de un programa de grabación de discos.

Internet

Hay muchos archivos y programas infectados en Internet; después de descargarlos y abrirlos, la computadora se infecta con un virus. Además, los sitios web modernos utilizan scripts y otras tecnologías basadas en códigos de programas para aumentar la interactividad. Los atacantes crean scripts diseñados para propagar virus. Todo lo que tienes que hacer es ir a un sitio con dicho script y el virus ya estará en tu computadora, incluso si no has descargado ni instalado nada.

la red local

Si una de las computadoras conectadas a una red local con otras computadoras resulta estar infectada, entonces los virus pueden transmitirse a otras computadoras a través de carpetas públicas o mediante ataques de red. Si su proveedor, además de los servicios de Internet, también tiene una red local, la intensidad de los ataques a la red y la probabilidad de infección serán altas.

Vulnerabilidades en el sistema.

Constantemente se llevan a cabo ataques de red a los ordenadores de los usuarios, que son posibles tanto desde la red local como desde Internet. Aprovechan diversas vulnerabilidades en el sistema operativo, los servicios de red y los controladores. Al ordenador del usuario se envían paquetes de red especiales que provocan fallos en los componentes del software para poder controlarlos. Luego crean una laguna a través de la cual el virus ingresa a la computadora. Para infectarse, simplemente conecte su computadora a una red local o a Internet; no se requiere ninguna acción por parte del usuario.

Vulnerabilidades en los programas.

Los virus también pueden ingresar a una computadora a través de varias vulnerabilidades en los programas. Pueden ser ataques de red a programas que utilizan Internet o varios archivos infectados. Por ejemplo, se puede incrustar código malicioso en un archivo Word, Excel, PDF o cualquier otro archivo. Cuando se abre un archivo infectado, se toma el control del programa y el virus se introduce aún más en el sistema.

Ingeniería social

Muchos virus se propagan a través del correo electrónico y de sitios de Internet convenciendo al usuario de que recibirá algo útil, valioso o interesante si abre un determinado archivo o visita un determinado sitio. Si el usuario cree esto y lleva a cabo la acción propuesta, su computadora quedará infectada con un virus.

Los usuarios también reciben correos electrónicos, mensajes en redes sociales, Skype, SMS e incluso reciben llamadas pidiéndoles que proporcionen algunos datos personales. En este caso, el atacante puede hacerse pasar por un empleado de un banco, del servicio de soporte de un sitio web o incluso de un amigo o familiar.

Suplantación de identidad

El phishing es la suplantación de la dirección de un sitio web popular para infectar una computadora con un virus u obtener información confidencial.

Los usuarios reciben mensajes supuestamente de parte de la administración del sitio o red social donde realmente están registrados, con una oferta para ir al sitio para resolver algún problema y se les ofrece un enlace muy similar a la dirección oficial del sitio. Si un usuario hace clic en este enlace, su computadora se infecta con un virus.

Los atacantes también crean sitios web especiales que replican exactamente las páginas de autorización de los sitios web oficiales de bancos, servicios postales, redes sociales, juegos en línea, etc. La dirección del sitio también puede ser muy similar. Luego se envía un correo electrónico a los usuarios, supuestamente en nombre del sitio, con algún tipo de notificación y un enlace para ir al sitio. Al hacer clic en el enlace, el usuario accede a una página de autorización falsa, donde se le pide que introduzca su nombre de usuario y contraseña. Después de ingresar la contraseña, se envía al atacante y la cuenta es pirateada, y el usuario es redirigido al sitio real y no se da cuenta de la sustitución.

Una vez que el virus ha ingresado a la computadora, se agrega al inicio para que se ejecute cada vez que se enciende la computadora. Estas son las principales formas de descargar virus automáticamente:

Además, existen cientos de los llamados puntos de ejecución automática. Un mismo virus puede utilizar varios de ellos a la vez. Esto hace que sea mucho más difícil identificar y eliminar malware.

6. Autodefensa contra virus

Casi cualquier virus, después de penetrar en una computadora y registrarse durante el inicio, intenta protegerse de la detección y eliminación de varias maneras.

Reinicio automático

La forma más sencilla de protegerse contra un virus es ejecutar varios procesos independientes que se supervisen entre sí. Si uno de los procesos finaliza, el restante lo reinicia. Esto dificulta desactivar el virus para eliminarlo.

Protección contra eliminación

Los procesos de virus en la memoria de la computadora monitorean los archivos de virus en el disco y los puntos de inicio. Si el usuario o el antivirus elimina el archivo de virus o su punto de ejecución automática, los procesos de virus en la memoria los restauran inmediatamente. Además, el virus puede autorrepararse cada vez que inicia su computadora.

Ocultar

Los virus modernos más avanzados utilizan varios métodos de camuflaje.

A menudo, los archivos de virus se protegen contra la detección cifrándolos, lo que evita que los programas antivirus detecten códigos maliciosos. Al descargar, el código del virus se extrae de un archivo cifrado y se coloca en la memoria de la computadora.

Los virus polimórficos (mutantes) cambian su código cada vez que infectan una computadora nueva y, a veces, cada vez que se reinicia la computadora. Esto evita que el antivirus identifique códigos maliciosos utilizando firmas ya conocidas.

Los rootkits son componentes especiales incluidos en el complejo de protección de los virus modernos. Penetran en el núcleo del sistema operativo y tienen los poderes más altos. Los rootkits están diseñados para ocultar un virus de un programa antivirus. Por ejemplo, pueden interceptar llamadas de antivirus al disco y al registro, eliminar nombres de archivos de virus y configuraciones de registro del flujo de datos y transferir datos ya limpios al antivirus.

Además, el propio virus puede funcionar en modo kernel, al que sólo tienen acceso los componentes más importantes del sistema, como los controladores de dispositivos. Desde allí, incluso pueden luchar contra los programas antivirus.

Neutralización antivirus

Algunos virus de alta tecnología pueden resistir con éxito los programas antivirus y neutralizar total o parcialmente sus algoritmos.

El virus más peligroso es aquel que no se deja detectar, no causa problemas en el sistema operativo y permanece en la computadora durante mucho tiempo para robar información confidencial y fondos de los usuarios.

7. Métodos básicos de protección contra virus.

Decidí dividir los métodos de protección contra virus y amenazas a la seguridad en los básicos, obligatorios para todos, y los adicionales, a petición del usuario. En esta sección veremos los principales métodos de protección y en la siguiente hablaremos sobre otros adicionales.

Los virus modernos son programas de alta tecnología con un complejo de camuflaje y autodefensa que son difíciles de detectar y neutralizar. Por lo tanto, también deben utilizarse medidas integrales para protegerse contra ellos. Este es un programa antivirus que bloquea todas las formas posibles de virus y sigue los principios de seguridad al trabajar en una computadora. Todo esto no es tan difícil, basta con configurar bien el ordenador una vez y no infringir determinadas reglas.

7.1. Protección contra virus de archivos

Para protegerse de los virus que infectan archivos, basta con instalar cualquier antivirus.

Los antivirus pagos brindan un alto nivel de protección contra otras amenazas a la seguridad. Tiene sentido comprarlos si maneja información confidencial valiosa o realiza transacciones financieras serias. Lo mejor para los países de habla rusa es Kaspersky Internet Security. Si su ordenador es débil, puede adquirir Dr.Web Security Space, que es más rápido y ligero.

De los gratuitos, para el sistema operativo Windows 7,8.1,10, recomiendo Avast. Para Windows XP – 360 Total Security o Avira. Ambos programas son rápidos, livianos y adecuados para computadoras de gama baja. 360 Total Security tiene varias funciones adicionales: limpieza de disco, monitoreo de actualizaciones de Windows, protección de la cámara web y es más adecuado para quienes gustan de entenderlo todo. Avira contiene todos los elementos de seguridad necesarios y es más adecuado para minimalistas que no quieren profundizar en la configuración.

Nunca desactives tu antivirus ni abras archivos sospechosos por mucho que lo desees. En la gran mayoría de los casos, no conseguirás lo que deseas y sólo te harás daño.

7.2. Protección contra programas falsos e infectados

Utilice sólo programas populares y conocidos. Descargue programas sólo de sitios de desarrolladores y de sitios populares y conocidos. Verifique todos los archivos descargados en VirusTotal.com.

Evite instalar programas dudosos, especialmente aquellos que VirusTotal.com considere no deseados. Seleccione siempre una instalación personalizada y desmarque los componentes ofrecidos adicionalmente.

7.3. Protección antivirus en unidades flash

La forma más sencilla de protegerse para evitar que su computadora se infecte es a través de una unidad flash. Para hacer esto, debe deshabilitar la ejecución automática de unidades flash en el registro de Windows. Creé un archivo especial que establece los parámetros necesarios en el registro automáticamente y funciona con todas las versiones de Windows. Todo lo que necesita hacer es ejecutarlo y aceptar realizar cambios en el registro.

Para que los cambios surtan efecto, debe reiniciar la computadora. Después de esto, la ejecución automática de virus desde unidades flash será imposible. Tenga en cuenta que la ventana de ejecución automática no aparecerá al insertar unidades flash. Puede acceder a la unidad flash a través del Explorador de Windows (Mi PC).

Puede descargar el archivo para desactivar la ejecución automática de unidades flash en la sección "".

7.4. Protección antivirus en CD/DVD

La ejecución automática de CD/DVD también se puede desactivar en el registro. Pero la propagación de virus en los discos ya es poco común y los antivirus los bloquean fácilmente. Y deshabilitar la ejecución automática de discos causará muchos inconvenientes, ya que tendrá que buscar manualmente el programa de ejecución automática en ellos. Por tanto, recomiendo no molestarse con esto.

7.5. Protección contra scripts en el navegador.

Existe un complemento NoScript muy bueno para el navegador Firefox. Después de instalarlo, algunos sitios pueden perder algunas funciones. Pero con solo un simple clic del mouse, agréguelos a la lista de permitidos y se restaurará su funcionalidad.

Pero no es necesario que agregues todo, solo aquellos sitios en los que confías absolutamente. Entonces la seguridad en Internet estará en un nivel bastante alto.

Existe un complemento ScriptBlock similar para el navegador Chrome. El principio de su funcionamiento es el mismo. En los sitios permitidos, los scripts no están bloqueados, pero en otros estará seguro.

7.6. Protección con contraseña del navegador

Todos los navegadores le permiten recordar las contraseñas de los sitios web la primera vez que los ingresa.

Esto es conveniente porque no necesita ingresar una contraseña la próxima vez que inicie sesión en este sitio. Pero esto no es seguro, ya que pueden robar la contraseña del navegador.

Para los navegadores Firefox y Chrome, existe un excelente complemento LastPass que también ofrece guardar contraseñas a medida que las ingresa en los sitios, pero las almacena en un almacenamiento seguro. Al ingresar a los sitios, ingresa el nombre de usuario y la contraseña en los campos requeridos, lo cual es muy conveniente.

No ingrese sus contraseñas en las computadoras de otras personas, ya que pueden estar infectadas con software espía o registrador de teclas.

Puede descargar el complemento LastPass en la sección "".

7.7. Protección contra la ingeniería social

No haga clic en anuncios dudosos en Internet, especialmente en imágenes que muestren promesas increíbles. En el mejor de los casos, terminarás en un sitio donde intentarán convencerte de manera fraudulenta para que compres algo; en el peor de los casos, terminarás en un sitio infectado con un virus;

Nunca descargue archivos ni haga clic en enlaces de mensajes de correo electrónico si provienen de destinatarios que no conoce. Por muy tentador o inofensivo que pueda ser este mensaje, ¡en el 99% de los casos quieren engañarte!

Además, no abra archivos adjuntos ni haga clic en enlaces de mensajes extraños que provengan de alguien que conoce (como mirar mi foto o descargar un programa interesante). Lo más probable es que esto signifique que la cuenta de su amigo ha sido pirateada y se está utilizando para enviar mensajes maliciosos. Contacta con tu amigo, pregúntale si te envió este mensaje y avisa de un posible problema.

Si cree que el mensaje puede ser de gran importancia (por ejemplo, de su banco), llámelos. No comparta sus contraseñas bancarias, de correo electrónico, etc. con nadie. Los representantes oficiales no tienen derecho a preguntar sobre esto.

Sé selectivo en las redes sociales, no agregues a todos los que te piden ser tu amigo. Estas personas pueden intentar obtener su información personal, enviarle mensajes a sitios infectados y fraudulentos o simplemente bombardearlo con anuncios. Si ve actividad sospechosa, elimine a estas personas de su lista de amigos.

Recientemente, los atacantes también han utilizado con frecuencia SMS e incluso llamadas para engañar. No envíe SMS de respuesta ni llame a los números proporcionados, ya que esto cargará dinero de su cuenta. No sigas enlaces en SMS, ahora se utilizan para propagar virus en los teléfonos inteligentes. Verifique toda la información utilizando números de teléfono oficiales y sitios web oficiales, y no utilizando la información de contacto que le enviaron.

Últimamente se han vuelto más frecuentes los reportes de que a tu familiar le pasó algo o que ganaste algún premio muy valioso (auto, casa, departamento, etc.) y te piden dinero para arreglar algunos asuntos. Nunca confíes en dichos mensajes y verifica la información a través de canales confiables. Lo principal es entender que nadie le da nada a nadie a cambio de nada. Si no compraste nada ni te registraste para participar en la promoción, entonces esto es 99% una estafa.

7.8. Protección contra phishing

Para protegerse de la suplantación de sitios mediante phishing, nunca haga clic en enlaces enviados por correo electrónico. Abra una nueva página del navegador y vaya al sitio deseado desde sus favoritos o ingrese la dirección manualmente.

Todos los navegadores modernos tienen protección contra phishing incorporada. Si se determina que un sitio es phishing, se bloquea el acceso a él.

Pueden aparecer ventanas de bloqueo similares cuando se detecta malware en un sitio.

Pero los navegadores sólo pueden detectar falsificaciones de los sitios más populares o de aquellos que están en la lista negra.

Los antivirus completos de pago, como Kaspersky Internet Security y Dr.Web Security Space, combaten el phishing de forma más eficaz. Los antivirus gratuitos más populares también cuentan con protección contra phishing.

7.9. Protección contra vulnerabilidades del sistema.

Para protegerse contra vulnerabilidades en su sistema operativo, debe instalar actualizaciones importantes con regularidad, ya que en su mayoría son actualizaciones de seguridad. Vaya a Panel de control\Sistema y seguridad\Windows Update\Personalizar configuración y verifique la configuración de actualización. Le aconsejo que habilite la instalación de actualizaciones en modo automático.

Aunque el soporte oficial para Windows XP ha finalizado, para algunas computadoras más antiguas es el único sistema que proporciona suficiente rendimiento y funcionalidad. Existe una manera de extender las actualizaciones de seguridad para Windows XP hasta abril de 2019. Para ello, creé un archivo especial que realiza un pequeño cambio en el registro de Windows. Todo lo que necesita hacer es ejecutarlo y aceptar realizar cambios en el registro.

Después de esto, la instalación de actualizaciones de seguridad en Windows XP durará hasta abril de 2019.

Puede descargar este archivo en la sección "".

7.10. Deshabilitar servicios innecesarios

Otro método de protección generalmente aceptado es desactivar funciones innecesarias. Si los componentes potencialmente vulnerables están desactivados, entonces es imposible atacarlos. En primer lugar, se trata de los servicios de Windows, que se ejecutan en todos los ordenadores y suelen convertirse en blanco de ataques. Muchos de ellos no son necesarios para el funcionamiento normal de la computadora y desactivarlos también tiene una agradable ventaja en forma de mayor rendimiento del sistema.

Disco duro A-Data Ultimate SU650 120GBPara deshabilitar servicios innecesarios, debe ir a la consola de control de la computadora. Para hacer esto, haga clic derecho en el icono "Mi PC" o "Windows" (en Windows 8.10) y seleccione "Administrar...".

Vaya a la sección de Servicios.

Ahora debe hacer clic derecho en el servicio que desea deshabilitar y seleccionar "Propiedades".

Después de eso, configure "Tipo de inicio: Deshabilitado" y haga clic en "Aceptar".

Ahora, cuando enciende la computadora, el servicio no se iniciará.

Puede desactivar de forma segura algunos servicios que no son servicios de red. Además, si no tiene una red informática local, puede desactivar algunos servicios de red. He preparado una descripción de los servicios más importantes y recomendaciones para su instalación. Puedes descargarlos en la sección "".

7.11. Protección contra vulnerabilidades del programa.

Para protegerse contra vulnerabilidades en los programas, es recomendable actualizarlos periódicamente a nuevas versiones. La mayoría de los programas tienen una función para buscar actualizaciones. Tan pronto como se detecta una actualización del programa, se solicita al usuario que la instale. No descuides la actualización de programas, especialmente aquellos que funcionan con Internet (navegador, Skype, cliente torrent, etc.).

7.12. Protección contra ataques a la red

La mejor manera de protegerse contra ataques a la red es deshabilitar los servicios innecesarios y actualizar periódicamente el sistema operativo y los programas para eliminar las vulnerabilidades que se utilizan en los ataques.

Pero también existen programas diseñados específicamente para proteger contra ataques a la red, llamados firewalls. El principio del firewall es que no permite que ingresen a la computadora paquetes de Internet que contengan datos no solicitados por el usuario. Por ejemplo, si ingresa la dirección de un sitio en su navegador, recibirá como respuesta paquetes de Internet que contienen el contenido del sitio y el firewall les permitirá pasar. Los paquetes de Internet infectados llegan al ordenador sin que el usuario lo solicite y el firewall los bloquea.

Los sistemas operativos Windows tienen su propio firewall integrado llamado Firewall. Si la seguridad del sistema está configurada correctamente, suele ser suficiente. Pero también existen soluciones de terceros que son más avanzadas y fiables. Si tiene información confidencial valiosa en su computadora o trabaja activamente con sistemas de pago, la protección adicional en forma de un buen firewall no le vendrá mal.

El firewall forma parte de los antivirus de pago, los mejores de los cuales son Kaspersky Internet Security y Dr.Web Security Space. Si tiene un antivirus de este tipo, su computadora estará protegida de manera confiable contra ataques de red y no necesitará un firewall separado. Además, esta solución será la mejor en términos de compatibilidad del antivirus con el firewall.

De los gratuitos, el cortafuegos más popular es Outpost Firewall Free, que puede instalarse desde el completo paquete antivirus Outpost Security Suite FREE y utilizarse además de cualquier antivirus gratuito. La desventaja de esta solución son los posibles conflictos entre el antivirus y el firewall.

La mejor manera de protegerse de los ataques de Internet o de la red local de su proveedor es conectar su computadora a través de un enrutador. El enrutador tiene funcionalidad de firewall de hardware. Oculta su computadora de los piratas informáticos y bloquea de forma segura todos los paquetes de Internet no solicitados incluso antes de que lleguen a su computadora. Además, el enrutador protege hasta cierto punto la placa base de averías eléctricas por parte del proveedor, lo que ocurre con bastante frecuencia.

Pero el enrutador no protege contra ataques de computadoras infectadas conectadas a través de él a una red local de casa u oficina, sino solo contra aquellos que provienen de Internet. Por lo tanto, aún debe ejecutarse un software de firewall en cada computadora.

7.13. Copia de seguridad del sistema

Incluso una configuración de computadora de alta calidad y el cumplimiento de los principios de seguridad no brindan una garantía del 100% de que algún virus astuto no ingrese a la computadora. Pero existe un remedio que le protegerá de forma fiable de las consecuencias de la infección. Esta es una creación.

La herramienta de recuperación integrada de Windows no es lo suficientemente eficaz. En primer lugar, sólo protege los archivos más importantes del sistema y el virus puede estar ubicado en otros lugares. En segundo lugar, los virus suelen penetrar en el almacenamiento de la copia de seguridad y se restauran junto con la recuperación del sistema, lo que hace que todo el sistema de copia de seguridad caiga.

Para crear una copia confiable del sistema, debe configurar su computadora desde cero y crear una imagen completa de la unidad "C" utilizando un programa de terceros. Además, esto lo protegerá de cualquier falla en el sistema o software.

Uno de los mejores programas de copia de seguridad es Acronis True Image, que es de pago. Pero existe una excelente alternativa gratuita: Paragon Rescue Kit Free.

Para realizar una copia de seguridad exitosa de su sistema y luego restaurarlo rápidamente, debe seguir algunas condiciones simples.

Los archivos del usuario no deben almacenarse en la unidad C; de lo contrario, se perderán cuando se restaure el sistema. Tenga en cuenta que los archivos en el "Escritorio" y en la carpeta "Mis documentos" están ubicados físicamente en la unidad "C". Por lo tanto, almacene todos sus archivos en otra partición, como la unidad "D".

No instale juegos en la unidad “C”, ya que ocupan una gran cantidad de espacio, lo que dificultará la realización de copias de seguridad y la restauración del sistema. Instale juegos en otra partición, por ejemplo en la unidad "D".

Disco duro A-Data Ultimate SU650 240GBLas instrucciones detalladas para usar programas de respaldo están disponibles en los sitios web de los desarrolladores en la sección "".

7.14. Copia de seguridad de archivos

Una copia de seguridad del sistema operativo está diseñada para restaurar rápidamente la funcionalidad de la computadora y eliminar por completo los virus. Pero esto no protegerá sus archivos si un virus los elimina o los cifra.

Para proteger sus archivos personales, debe realizar copias de seguridad de ellos periódicamente. Simplemente puede copiar archivos a una unidad flash o unidad externa utilizando medios estándar, pero esto no es tan conveniente y puede llevar mucho tiempo. Es mejor utilizar algoritmos de sincronización eficientes para esto.

Por ejemplo, el popular administrador de archivos Total Commander tiene una función de sincronización de directorios. Abra la carpeta con sus archivos en el disco de su computadora en el panel izquierdo y la carpeta en la unidad flash en el panel derecho.

Transcender JetFlash 790 8Gb

Vaya al menú "Herramientas\Sincronizar directorios".

Configure todos los parámetros como en la captura de pantalla anterior y haga clic en el botón "Comparar". Una vez completada la comparación, haga clic en el botón "Sincronizar" que se activa.

Uno de los mejores programas gratuitos diseñado específicamente para la sincronización de archivos es. Su principio de funcionamiento es similar, pero funciona aún mejor.

En el panel izquierdo, especifica las carpetas que desea sincronizar en el disco de su computadora, y en el panel derecho, las carpetas en la unidad flash u otra ubicación en la que se almacenarán las copias de seguridad. Después de esto, primero haga clic en el botón “Comparar” y luego en “Sincronizar”. Por ejemplo, sincronizo mis carpetas con un disco en otra computadora a través de una red local.

La sincronización lleva mucho menos tiempo que la copia de archivos, ya que sólo se copian los archivos nuevos y modificados. Además, los archivos que eliminó en su computadora se eliminan de la copia de seguridad.

¡Recordar! La pregunta no es si perderá sus archivos si no hace una copia de seguridad de ellos, sino cuándo...

8. Métodos adicionales de protección contra virus.

En esta sección, veremos métodos de protección adicionales menos populares que puede utilizar como desee. Sin embargo, algunos de ellos pueden reforzar significativamente la protección de su computadora.

8.1. Protección contra espías y keyloggers

Existen programas especiales para proteger contra software espía y registradores de pulsaciones de teclas. Los más populares son Ad-Aware Free Antivirus+, Malwarebytes Anti-Malware Free y Spyware Terminator. Pero todos los antivirus modernos ya cuentan con protección contra spyware y keyloggers, y el uso simultáneo de varios programas antivirus puede provocar diversos problemas.

8.2. Complemento de protección contra phishing

Si trabaja con una gran cantidad de servicios sociales y de pago y desea protección adicional gratuita, puede instalar un complemento antiphishing. Uno de los más populares es McAfee SiteAdvisor, que es compatible con los navegadores Firefox y Chrome. No requiere ninguna configuración, simplemente bloquea el phishing y algunos otros sitios maliciosos.

Algunos antivirus, como Avast, añaden complementos similares a los navegadores. El enlace al complemento McAfee SiteAdvisor se encuentra en la sección "".

8.3. Protección mediante servidores DNS

Existen servidores DNS seguros especiales para proteger contra sitios maliciosos. Uno de los servidores DNS gratuitos más populares en RuNet pertenece a la empresa Yandex (dns.yandex.ru).

Basta con ingresar la dirección de un servidor DNS seguro en la configuración de la tarjeta de red y todos los sitios, antes de cargarse en su navegador, se someterán a una verificación de seguridad en el servidor Yandex. Se ofrecen varios servidores DNS: sin protección, con protección contra sitios maliciosos y con protección adicional contra contenido para adultos (se puede usar en la computadora de un niño).

En Windows XP, vaya a Inicio/Panel de control/Conexiones de red e Internet/Conexiones de red.

En Windows 7, vaya a Inicio/Panel de control/Redes e Internet/Centro de redes y recursos compartidos/Cambiar configuración del adaptador.

En Windows 8.10, haga clic derecho en el botón Inicio y seleccione Conexiones de red.

Seleccione Protocolo de Internet versión 4 y haga clic en el botón Propiedades.

Ingrese las direcciones de los servidores DNS de Yandex.

Después de esto, sólo se cargarán en su navegador los sitios seguros verificados.

8.4. Trabajar desde una cuenta limitada

Si está seriamente preocupado por la seguridad informática, es una buena idea crear una cuenta de usuario limitada y trabajar desde allí. Esto se puede hacer fácilmente a través del “Panel de control/Cuentas de usuario...”.

Después de esto, se establece una contraseña para la cuenta de Administrador y se usa principalmente para instalar nuevos programas y configurar la computadora.

El hecho es que un virus, al ingresar a una computadora o simplemente iniciarse en un navegador, recibe la autoridad del usuario que actualmente está trabajando en la computadora. Si el usuario trabaja con derechos de administrador, el virus se ejecutará con derechos de administrador y podrá cambiar cualquier archivo del sistema y configuración del registro. Si trabaja con una cuenta limitada, si el virus se filtra a través de un sistema de protección bien configurado, no podrá infectar archivos del sistema ni registrarse en el inicio, y será más fácil para un programa antivirus neutralizarlo.

8.5. Limpieza del sistema

Mantenga su sistema operativo limpio y ordenado, entonces los virus no se sentirán tan cómodos en él. Utilice uno de los programas populares para limpiar su sistema de basura. Eliminan archivos de carpetas temporales del sistema, programas y navegadores. A los virus y scripts maliciosos a menudo les gusta alojarse en estas carpetas. Además, ahorrarás espacio en disco.

Por ejemplo, el antivirus 360 Total Security tiene esta funcionalidad. Puedo recomendar un excelente programa popular. Supervisa la limpieza del sistema y elimina archivos temporales cada vez que se inicia la computadora; también se proporciona un enlace a continuación.

9. Enlaces

Aquí puede descargar todos los archivos mencionados en el artículo y le ayudarán enormemente a proteger su computadora de los virus.

Disco duro Transcend StoreJet 25H3 2 TB

Disco duro Transcend StoreJet 25M3 1 TB

Disco duro Transcend StoreJet 25M TS500GSJ25M 500 GB